A veces, la clave para una seguridad digital resiliente es saber en quién y en qué confiar. Por eso, una de las formas más efectivas de mejorar la seguridad y el control de acceso es la lista de permitidos.

La lista de permitidos puede significar diferentes cosas dependiendo del contexto y la industria en la que se use. Aquí, exploraremos la lista de permitidos en redes sociales, marketing por correo electrónico, IT, desarrollo de herramientas y herramientas corporativas/administrativas.

Al final, deberías tener una comprensión clara de la lista de permitidos y por qué es importante en varias industrias tecnológicas.

¿Qué es la lista de permitidos? 5 formas en que se utiliza este término en tecnología

En esencia, la lista de permitidos significa conceder acceso o privilegios explícitamente solo a usuarios, sistemas o entidades confiables, mientras se bloquea todo lo demás por defecto. Este enfoque proactivo reduce la exposición a actividades no autorizadas o maliciosas y fortalece el control sobre quién o qué puede interactuar con recursos críticos.

Pero eso es solo una definición amplia. Vamos a ver qué significa este término en las diversas industrias en las que se utiliza.

A continuación, se presentan cinco tipos de listas de permitidos:

Lista de permitidos en redes sociales

La lista de permitidos en redes sociales (también conocida como lista de permitidos de influencers) es cuando un influencer permite que las marcas publiquen anuncios a través de su cuenta privada. Esta autorización asegura que el mensaje de la marca llegue al público establecido del influencer y aparezca perfectamente integrado en su feed.

La lista de permitidos en redes sociales es una estrategia comúnmente utilizada en asociaciones con influencers, anuncios de contenido de marca y segmentación de audiencia en plataformas como Instagram. Al aprovechar el contenido existente de los influencers, las marcas promueven publicaciones directamente a través de la cuenta del influencer, manteniendo una sensación de autenticidad y cercanía. El objetivo es que el mensaje promocional se sienta más como una recomendación personal que como un anuncio tradicional.

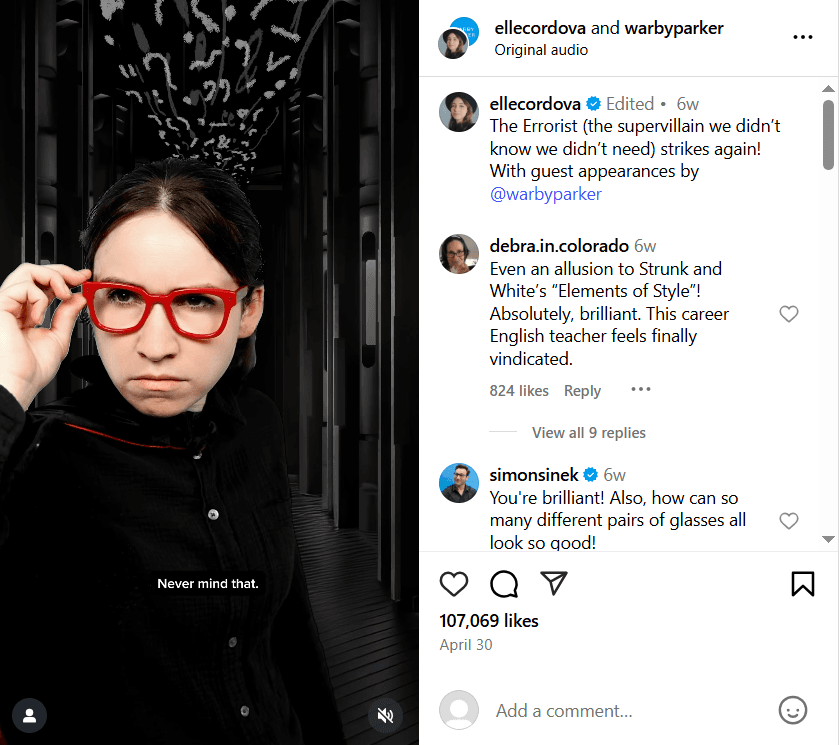

Por ejemplo, una marca puede colaborar con un influencer en Instagram, donde el influencer crea contenido que presenta los productos de la marca. A través de la función de anuncios de contenido de marca de Instagram, la marca puede obtener permiso para usar ese contenido en anuncios pagados para extender su alcance y dirigirlo a audiencias específicas y relevantes. Incluso si el influencer luego elimina la publicación original, la marca puede seguir promocionando el contenido como un anuncio.

Una publicación en la lista de permitidos con la influencer Ella Cordova y Warby Parker. Puedes ver más ejemplos de contenido patrocinado por influencers aquí.

Lista de permitidos en el marketing por correo electrónico

En marketing por correo electrónico, la lista de permitidos es la práctica de hacer que tu dirección de correo electrónico o dominio se agregue a la lista de remitentes aprobados de un destinatario. Esto asegura que tus correos lleguen a la bandeja de entrada y no al spam o carpeta de correo no deseado.

Puedes aplicar la lista de permitidos de varias maneras:

-

Lista de permitidos de servidor/dominio: Permite que los correos de un dominio o servidor específico pasen sin ser bloqueados por filtros de spam.

-

Lista de permitidos a nivel de usuario: Los destinatarios individuales agregan remitentes o dominios a su lista de permitidos para que los correos de esas direcciones siempre vayan directamente a su bandeja de entrada.

-

Proveedores de servicios de correo electrónico (ESPs): Empresas y marketers usan herramientas como Mailchimp o SendGrid para ayudar a que sus correos pasen sin ser bloqueados. Estas plataformas facilitan la gestión de la lista de permitidos marcando los dominios de correo electrónico como confiables. También ofrecen funciones para rastrear el rendimiento de tus campañas de correo, medir el compromiso y mejorar la llegada de correos a las bandejas de entrada. (Consulta nuestra lista del mejor software de marketing por correo electrónico para ver algunas de nuestras mejores opciones.)

Por ejemplo, una empresa que utiliza Mailchimp puede pedir a los suscriptores que agreguen su dirección de correo electrónico o dominio a su lista personal de permitidos para que los mensajes vayan directamente a la bandeja de entrada. En las empresas, los equipos de TI a menudo configuran listas de permitidos a nivel de servidor para que los correos importantes, como facturas o actualizaciones internas, no terminen en spam.

Lista de permitidos en TI y Ciberseguridad

En el contexto de TI y ciberseguridad, la lista de permitidos es una estrategia de seguridad que implica otorgar acceso exclusivamente a entidades preaprobadas, como aplicaciones, direcciones IP o dispositivos, mientras se niega el acceso a todo lo demás por defecto. Esto ayuda a fortalecer la seguridad al reducir la posible superficie de ataque.

Existen varios tipos comunes de listas de permitidos en este campo:

-

Lista de permitidos de aplicaciones: Solo el software aprobado puede ejecutarse en un sistema. Esto es especialmente común en entornos empresariales para evitar que los empleados instalen aplicaciones no autorizadas o potencialmente dañinas. También es una línea de defensa clave contra malware y ransomware.

-

Lista de permitidos de IP: Frecuentemente usada para limitar el acceso a sistemas internos, paneles de control o bases de datos. Por ejemplo, una empresa puede permitir solo un conjunto específico de direcciones IP de oficina para acceder a su portal de administración. Si un empleado intenta iniciar sesión desde una IP desconocida, se le negará el acceso.

-

Lista de permitidos de dominios de correo electrónico: Las empresas frecuentemente agregan a la lista de permitidos dominios de confianza (como el suyo propio o grandes proveedores como Gmail u Outlook) para garantizar que los correos sean entregados, especialmente en comunicación B2B, donde mensajes críticos podrían ser filtrados o bloqueados.

-

Lista de permitidos de dispositivos o USB: Las organizaciones pueden agregar ciertos dispositivos USB a la lista de permitidos para prevenir fugas de datos a través de unidades flash no autorizadas o almacenamiento externo.

Por ejemplo, plataformas como AWS, DigitalOcean, SiteGround, y Cloudflare usan listas de permitidos de IP para proteger infraestructuras. Los administradores pueden restringir el acceso a paneles de control sensibles, paneles de control o bases de datos permitiendo solo direcciones IP específicas y de confianza. Esto previene que usuarios no autorizados siquiera lleguen a una pantalla de inicio de sesión, a menos que se conecten desde una dirección permitida. Evaluar y gestionar amenazas de seguridad de esta manera suele ser parte de un plan de mantenimiento de sitios web.

Lista de permitidos en desarrollo de herramientas

En el desarrollo de herramientas, la lista de permitidos se utiliza a menudo para controlar el acceso a APIs, servicios y entornos de desarrollo. Esto garantiza que solo usuarios, sistemas o fuentes de confianza puedan interactuar con una herramienta o plataforma en particular.

A continuación se presentan algunas formas comunes en las que se utiliza la lista de permitidos:

-

Lista de permitidos de claves API: Solo se permiten solicitudes realizadas con claves API aprobadas.

-

Lista de permitidos de IP o dominios: El acceso a APIs o servicios se limita al tráfico proveniente de direcciones IP o dominios específicos. Esto agrega otra capa de protección al filtrar fuentes desconocidas o no confiables.

-

Acceso a nivel de entorno: Los desarrolladores pueden permitir el acceso a ciertos entornos (como staging o producción) para que solo miembros del equipo seleccionados o sistemas puedan realizar cambios o ejecuciones de despliegues.

Por ejemplo, una plataforma como Stripe usa listas de permitidos para controlar quién puede acceder a sus APIs. Solo permite solicitudes provenientes de dominios verificados o con claves API válidas. Esto ayuda a proteger datos financieros sensibles y limita el acceso a aplicaciones o usuarios autorizados.

Lista de permitidos en herramientas corporativas y administrativas

En entornos corporativos, las listas de permitidos se utilizan para gestionar y proteger el acceso a sistemas internos, redes y herramientas administrativas. Limita las conexiones a usuarios, dispositivos o ubicaciones aprobadas, previniendo accesos no autorizados y reduciendo riesgos de seguridad.

Este tipo de lista de permitidos es particularmente importante porque las herramientas administrativas controlan operaciones sensibles como datos de usuarios, configuraciones del sistema o gestión de infraestructuras. Una sola cuenta o conexión comprometida puede llevar a filtraciones de datos, interrupciones del servicio o pérdida de control sobre herramientas empresariales clave.

Ejemplos comunes incluyen:

-

Control de acceso VPN: Las redes privadas virtuales (VPN) a menudo son utilizadas por empleados remotos para acceder a sistemas de la empresa. Al permitir solo direcciones IP o dispositivos específicos, las empresas pueden asegurarse de que solo usuarios de confianza desde ubicaciones aprobadas puedan conectarse.

-

Herramientas de gestión de aplicaciones: Plataformas como Microsoft Intune pueden utilizarse para permitir aplicaciones aprobadas en dispositivos de empleados.

-

Acceso basado en usuario: Los paneles administrativos de herramientas como Google Workspace, Salesforce, o plataformas CMS internas frecuentemente incluyen opciones de lista de permitidos para restringir el acceso por dominio de correo electrónico, rol de usuario o dispositivo.

Por ejemplo, herramientas como GlobalProtect de Palo Alto Networks, FortiGate y OpenVPN permiten a las empresas configurar el acceso a VPN de manera que solo usuarios que se conectan desde IPs específicas o utilizando dispositivos proporcionados por la empresa puedan alcanzar sistemas internos. Esto ayuda a proteger redes sensibles de amenazas externas, incluso si las credenciales de inicio de sesión se ven comprometidas.

Lista de permitidos vs Lista blanca

Las listas de permitidos y listas blancas se refieren a lo mismo. Pero mientras que el término "lista blanca" se ha utilizado durante años, "lista de permitidos" se ha convertido en el término preferido. De hecho, la mayoría de las grandes organizaciones han actualizado su documentación y bases de código para reflejar este cambio.

Lista blanca, que históricamente se usaba junto con "lista negra", implicaba que "blanco" era bueno y que "negro" era malo o no confiable. Algunas personas creen que terminología como esta, que aparece en muchos lugares además de la tecnología, perpetúa estereotipos raciales negativos.

Lista de permitidos se considera un término más inclusivo y uno sin asociaciones no intencionadas. Como tal, lista de permitidos y "lista de bloqueo" o "lista de denegación" son ahora la terminología más aceptada.

Juntas, la lista de permitidos y la lista de bloqueo forman un enfoque integral para el control de acceso. La lista de permitidos garantiza que solo entidades de confianza puedan interactuar con sistemas sensibles, mientras que la lista de bloqueo bloquea activamente amenazas conocidas.

Reflexiones finales

La lista de permitidos es un término clave en muchas industrias diferentes. Ya sea en plataformas de redes sociales como Instagram, el marketing por correo electrónico, la seguridad de TI o el desarrollo de herramientas, la lista de permitidos proporciona un enfoque confiable para controlar el acceso y reducir los riesgos de seguridad. La transición de lista blanca a lista de permitidos es un movimiento hacia un lenguaje más inclusivo y preciso que se alinea con los estándares en evolución de la industria tecnológica.

Las herramientas de software a menudo son clave para implementar listas de permitidos. Plataformas como AWS y Palo Alto Networks ofrecen potentes funciones para gestionar el acceso, como listas de permitidos de IP y restricciones a nivel de aplicaciones. Incluso las herramientas de marketing por correo electrónico como Mailchimp utilizan listas de permitidos para mejorar la entrega de correos al pedir a los usuarios que agreguen remitentes a sus listas de aprobados.

Para explorar recomendaciones de software superiores y herramientas que pueden mejorar tus prácticas de lista de permitidos, consulta la selección de Softailed.